Bagaimana Mempertahankan Diri dari Serangan Ransomware Modern

Perlindungan terbaik terhadap serangan ransomware modern adalah dengan menerapkan arsitektur pertahanan yang mendalam.

Mengurangi Serangan Permukaan

Serangan siber terbaik adalah yang tidak pernah terjadi – dan salah satu cara terbaik untuk mencegah serangan adalah dengan menerapkan serta mengikuti serangkaian praktik terbaik keamanan siber.

Mengurangi permukaan serangan adalah salah satu cara paling hemat biaya untuk meningkatkan ketahanan siber – melalui manajemen aset yang andal, patching otomatis, menerapkan arsitektur zero-trust, dan mengidentifikasi dan mengurangi kesalahan konfigurasi dan konfigurasi default yang tidak aman.

Serangan otomatis dan skalabel biasanya dimulai dengan pemindai yang mengidentifikasi sistem yang rentan di internet, yang diuntungkan dari proses manajemen patch yang tidak konsisten atau lambat.

Dengan adopsi yang luas dari program kerja jarak jauh, patching terus menerus dari semua sistem dapat mencegah penyerang mendapatkan akses melalui sistem periferal.

Bitdefender Patch Management adalah modul tambahan otomatis untuk membantu menjaga sistem operasi dan aplikasi perangkat lunak tetap mutakhir, serta mencakup pelaporan dan pengawasan atas status patch di semua titik akhir.

Saat penyerang gagal mengidentifikasi kerentanan di tumpukan perangkat lunak Anda, mereka fokus pada kerentanan dalam kebijakan dan implementasi keamanan Anda.

Analisa resiko endpoint dan manusia menyediakan wawasan kritis tentang kesalahan konfigurasi titik akhir dan kerentanan aplikasi.

Ini termasuk rekomendasi untuk titik akhir (seperti OS hardening atau konfigurasi kebijakan), juga risiko terkait pengguna, seperti jumlah deteksi malware yang tinggi untuk pengguna tertentu.

Rekomendasi dinilai berdasarkan tingkat keparahan, dan perbaikan dapat diterapkan secara otomatis, atau langkah-langkah manual yang diperlukan.

Baik manajemen tambalan maupun analisis risiko memberikan perlindungan maksimal hanya jika diterapkan sebagai proses berkelanjutan.

Memilih solusi yang terintegrasi dengan baik dan mudah digunakan, membantu membangun rutinitas kebersihan dunia maya yang baik di seluruh organisasi Anda.

Perlindungan Berlapis-Lapis

Sementara peningkatan dalam manajemen permukaan serangan sangat baik dalam menghentikan pelaku ancaman oportunistik, mereka tidak mungkin menghentikan serangan yang ditargetkan atau terus-menerus.

Penyerang yang gigih akan menemukan cara lain dan memanfaatkan rangkaian teknik yang lebih luas, seperti rekayasa sosial serta serangan gaya rantai pasokan.

Dasar perlindungan Anda harus berupa serangkaian kontrol keamanan pencegahan berkualitas tinggi, yang menyediakan cakupan luas dan menerapkan berbagai teknik untuk mengenali niat jahat.

Setiap bagian dari tumpukan keamanan harus seimbang – mendeteksi ancaman tanpa menghasilkan terlalu banyak suara dalam bentuk alarm palsu.

Bitdefender telah menghabiskan lebih dari 20 tahun untuk menyempurnakan algoritme kami untuk memberikan keseimbangan ini.

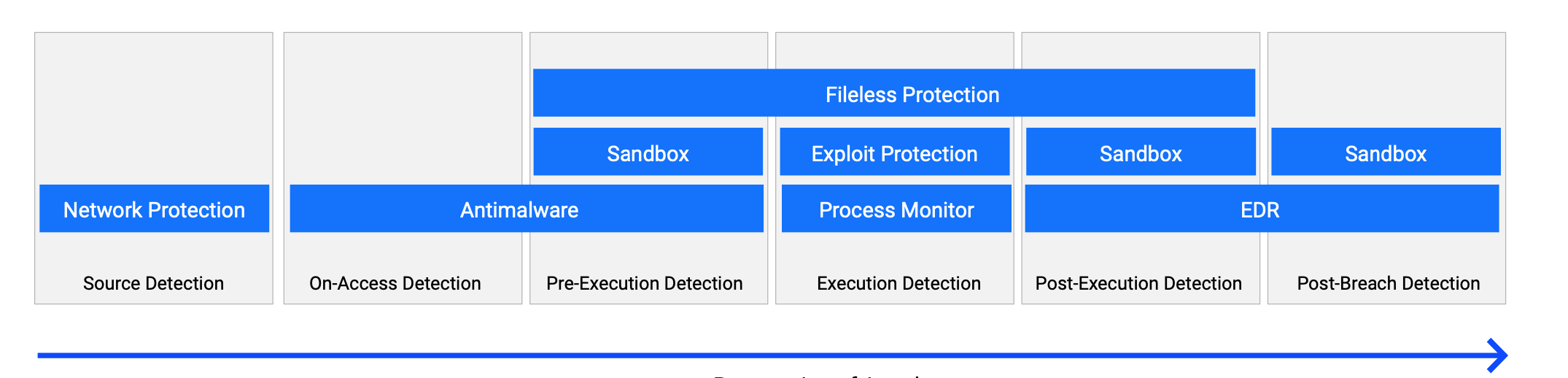

Selama setiap tahap serangan, pelaku ancaman harus melewati beberapa pemeriksaan keamanan – biasanya satu malware memicu beberapa deteksi.

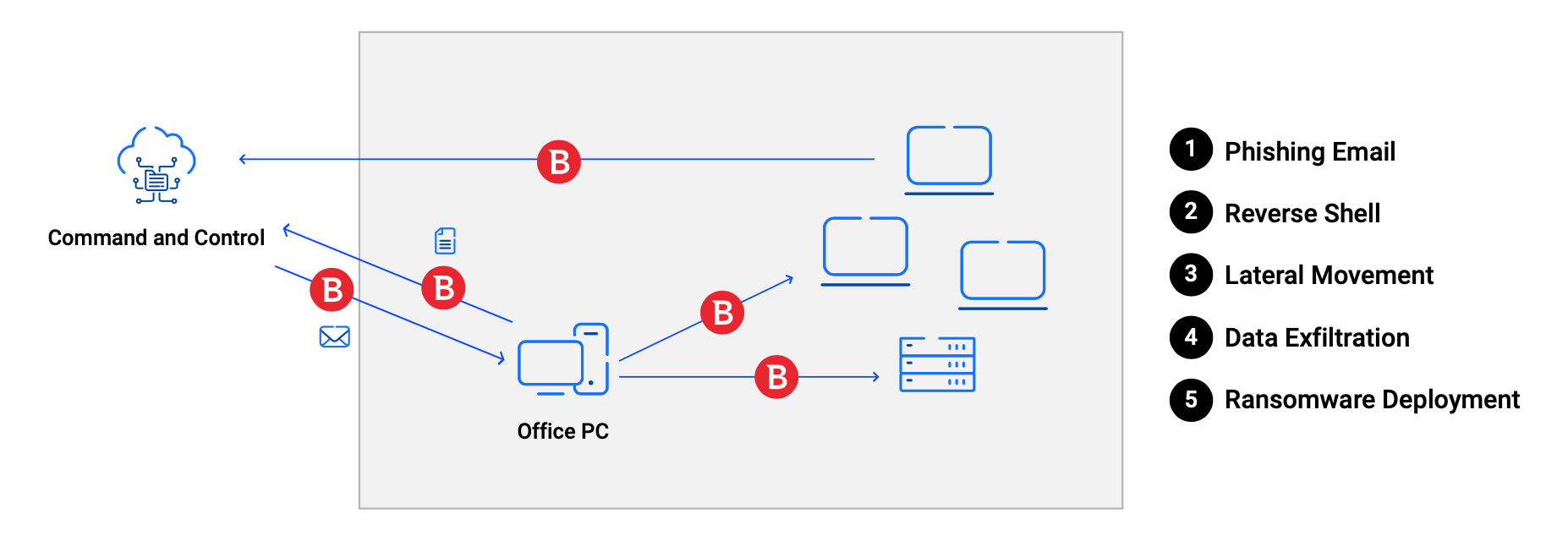

Untuk menunjukkan ini pada contoh, mari kita lihat akses awal yang dibuat melalui email phishing.

- Sebelum email dengan lampiran berbahaya tiba di kotak surat, Gravityzone Security for Email add on menggunakan beberapa mesin pemindai untuk mendeteksi ancaman, dikombinasikan dengan kecerdasan ancaman tingkat lanjut.

- Jika lampiran dibuka, mesin antimalware statis akan memindai jika itu merupakan ancaman yang diketahui, database/signature menawarkan kinerja terbaik saat mendeteksinya. Jika analisis statis tidak mengenali file ini, pembelajaran mesin kami yang dapat disesuaikan menyediakan deteksi ancaman canggih yang dapat disesuaikan, termasuk dukungan untuk skrip yang dikaburkan dan berbagai format arsip.

- Setelah dokumen dibuka, tetapi sebelum makro yang disematkan dapat dijalankan, dokumen diunggah ke Penganalisis Sandbox . Solusi meledakkan sampel di lingkungan yang terisolasi, memberikan analisis mendalam tentang perilakunya untuk lebih memahami fungsionalitas kode Visual Basic for Applications (VBA).

- Jika kode VBA dijalankan di memori, berbagai kontrol keamanan diaktifkan. Pertama, Pertahanan Serangan Tanpa File Ini termasuk analisis kode yang dieksekusi, tetapi juga perlindungan runtime menggunakan Pemindaian Antimalware, deteksi injeksi kode, dan memori proses pemindaian setelah membongkar. Eksploitasi Pertahanan dirancang untuk menyediakan deteksi khusus untuk perangkat lunak paling populer, termasuk Microsoft Office. Akhirnya, Inspektur Proses menyediakan pemantauan proses real-time berbasis perilaku, yang akan dipicu jika proses yang mencurigakan diluncurkan – misalnya, jika Microsoft Office yang dapat dieksekusi mencoba membuat proses prompt perintah baru.

- Makro VBA berbahaya memulai serangan dengan mengunduh lebih banyak kode dari server C&C. Namun, bahkan sebelum pengunduhan file dimulai, Pertahanan Serangan Jaringan menggunakan intelijen ancaman untuk data pemindaian reputasi IP dan URL untuk menetapkan Jika alamat server C&C dikenali sebagai berbahaya dan memblokir unduhan file. Bila unduhan file diizinkan, eksekusi file memicu seluruh rantai kontrol keamanan lagi.

- Kode berbahaya tidak mengeksekusi, membuka shell terbalik untuk penyerang. Meluncurkan shell terbalik akan memicu semua deteksi sebelumnya lagi, termasuk reputasi IP/URL, selain itu, Pertahanan Serangan Jaringan akan mengenali pola lalu lintas sebagai koneksi shell terbalik dan memblokirnya.

Ini adalah contoh modul keamanan yang tumpang tindih untuk salah satu tahap serangan, tetapi tumpukan keamanan yang sama akan digunakan untuk bagian lain dari serangan ransomware – dari eskalasi hak istimewa hingga pergerakan lateral di seluruh jaringan.

Setiap deteksi ini dapat memicu respons insiden, mencegah serangan ransomware berkembang sepenuhnya.

Tumpukan keamanan Bitdefender memberikan perlindungan sebelum, selama, dan setelah peristiwa yang mencurigakan.

Keamanan berlapis-lapis yang dipetakan ke berbagai tahap eksekusi malware.

Meskipun masing-masing kontrol keamanan ini adalah alat yang ampuh, kombinasi dari kontrol keamanan inilah yang menghasilkan peringkat teratas Bitdefender dalam uji kemampuan independen.

Solusi yang terintegrasi dengan baik menyatukan semua kontrol keamanan ini dan mesin korelasi pusat terus menganalisis data yang dikumpulkan dari berbagai sumber.

Bahkan saat pelaku ancaman melakukan tindakan yang biasanya tidak berbahaya, tindakan tersebut dapat memicu insiden berdasarkan konteks tindakan sebelumnya – misalnya, saat skrip PowerShell mencoba mengunggah beberapa data setelah gerakan lateral terdeteksi.

Meminimalkan Waktu Tinggal Pelaku ancaman

Mengandalkan pencadangan, dilengkapi dengan pencegahan, merupakan strategi keamanan yang tidak efektif bahkan ketika berhadapan dengan serangan ransomware oportunistik generasi sebelumnya.

Dengan ancaman ransomware modern yang berfokus pada memaksimalkan kerusakan dan tekanan pada korban, pendekatan ini sudah usang.

Tetapi ada hikmahnya – aktor ancaman yang mengadaptasi teknik dari kelompok APT yang disponsori negara membutuhkan lebih banyak waktu dengan peretasan langsung dan persiapan untuk tahap akhir serangan, menghasilkan kebisingan dan meninggalkan petunjuk yang dapat dideteksi dan dikenali oleh tim keamanan.

Pendekatan terbaik untuk melawan taktik baru ini adalah dengan mengadaptasi alat pertahanan yang efektif melawan kelompok APT.

Ini lebih mudah dikatakan daripada dilakukan.

Banyak usaha kecil dan menengah tidak memiliki operasi keamanan yang matang, serta kurangnya sumber daya yang berkualitas mempengaruhi perusahaan dari semua ukuran.

Kurangnya kesiapan operasi adalah salah satu alasan utama mengapa taktik ransomware baru sangat efektif.

Bagi banyak pelanggan, layanan terkelola, seperti Bitdefender Managed Detection and Response (MDR) adalah opsi yang tepat untuk melengkapi tumpukan keamanan mereka dan menghilangkan overhead operasional menjalankan pusat operasi keamanan.

Bitdefender MDR Threat Hunting menyediakan pendekatan komprehensif untuk mengurangi kompromi sistem bisnis dan waktu tinggal penyerang.

Penilaian risiko yang berkelanjutan dan proaktif terhadap bisnis Anda, dikombinasikan dengan pemahaman mendalam tentang jaringan dan aktivitas sistem Anda, memungkinkan kami untuk mengenali kelainan apa pun.

Bitdefender MDR juga terus memantau darkweb untuk menemukan informasi pelanggan atau merek, termasuk kredensial pelanggan, kekayaan intelektual, kepemilikan dan anak perusahaan, serta informasi khusus pelanggan lainnya.

Pelanggan lain lebih menyukai pendekatan yang lebih praktis dan menambahkan Bitdefender Endpoint Detection and Response (EDR) solusi untuk tumpukan keamanan mereka.

Ini terintegrasi dengan kontrol pencegahan menjadi agen tunggal, solusi konsol tunggal.

Bitdefender EDR dirancang untuk meminimalkan waktu yang dibutuhkan pelaku ancaman agar tetap tidak terdeteksi setelah penyusupan awal.

Untuk mencapai tujuan ini, EDR mencari tanda-tanda perilaku jahat.

Ini menggunakan titik akhir sebagai sensor, menganalisis proses, file, kunci registri, skrip, dan banyak lagi.

Peristiwa dikumpulkan oleh agen, kemudian dianalisis untuk perilaku mencurigakan dan diberi skor risiko.

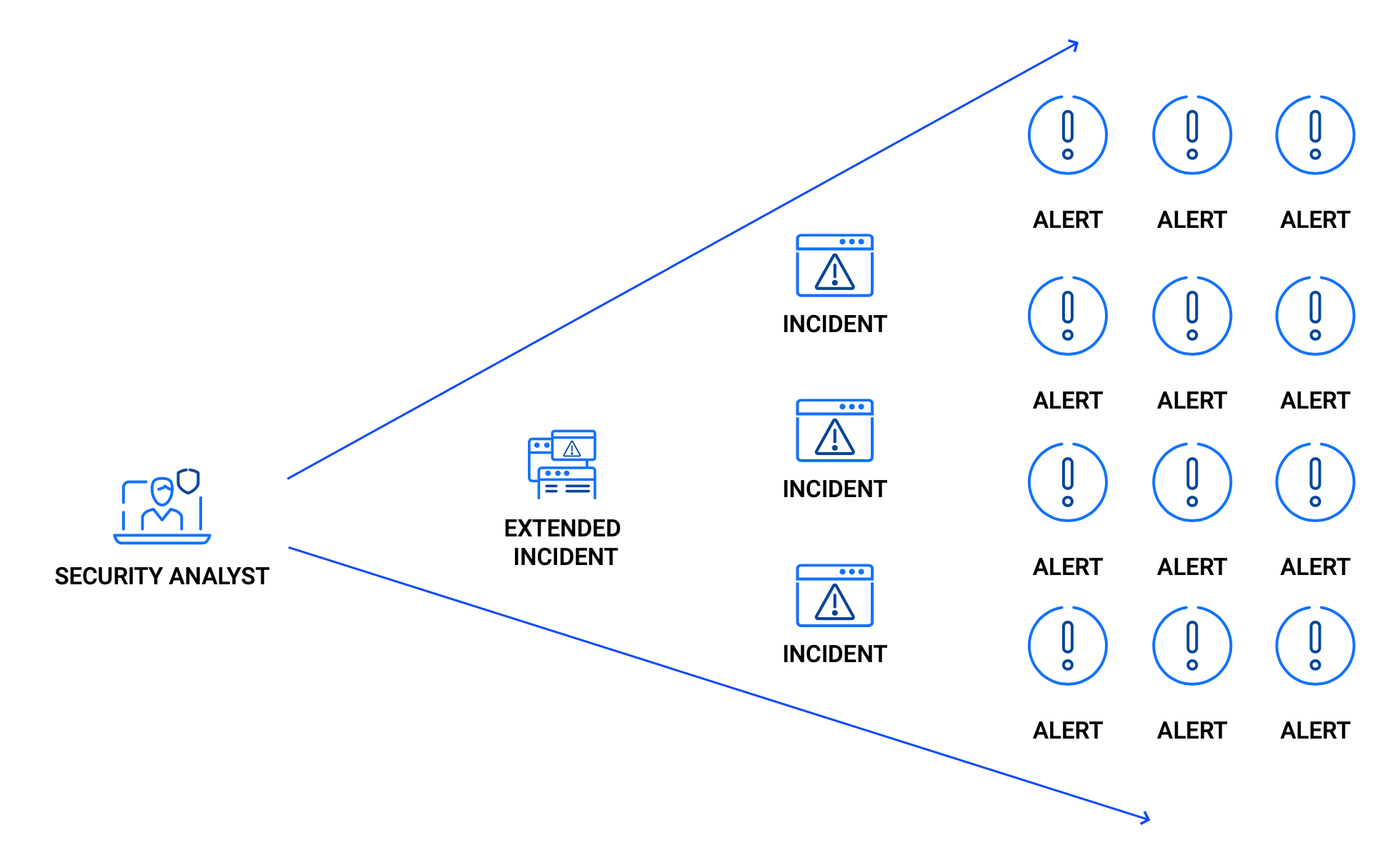

Jika kemungkinan niat jahat cukup tinggi – dilaporkan sebagai insiden keamanan.

Selain menganalisis insiden individu, analisis keamanan juga menganalisis hubungan antara peringatan individu dan insiden.

Dengan korelasi cross-endpoint, insiden keamanan dapat dideteksi lebih cepat, dan kami dapat menghentikan rantai pembunuhan sebelum berkembang sepenuhnya.

Solusi EDR tidak melihat semua peringatan sama – ini memberikan bobot yang berbeda dan memperlakukannya secara berbeda.

Misalnya, pemblokiran otomatis malware dalam lampiran email adalah insiden terisolasi yang tidak memerlukan campur tangan manusia.

Di sisi lain, mendeteksi serangan ZeroLogon terhadap salah satu pengontrol domain dari dalam jaringan harus memicu respons segera.

Korelasi cross endpoint dapat menggunakan insiden ini untuk memetakan seluruh rantai pembunuhan, bahkan memicu deteksi yang biasanya tidak diperhatikan – misalnya, skrip PowerShell yang tampaknya tidak berbahaya, diblokir jika dikaitkan dengan tindakan sebelumnya dari pelaku ancaman (eksfiltrasi PowerShell setelah gerakan lateral).

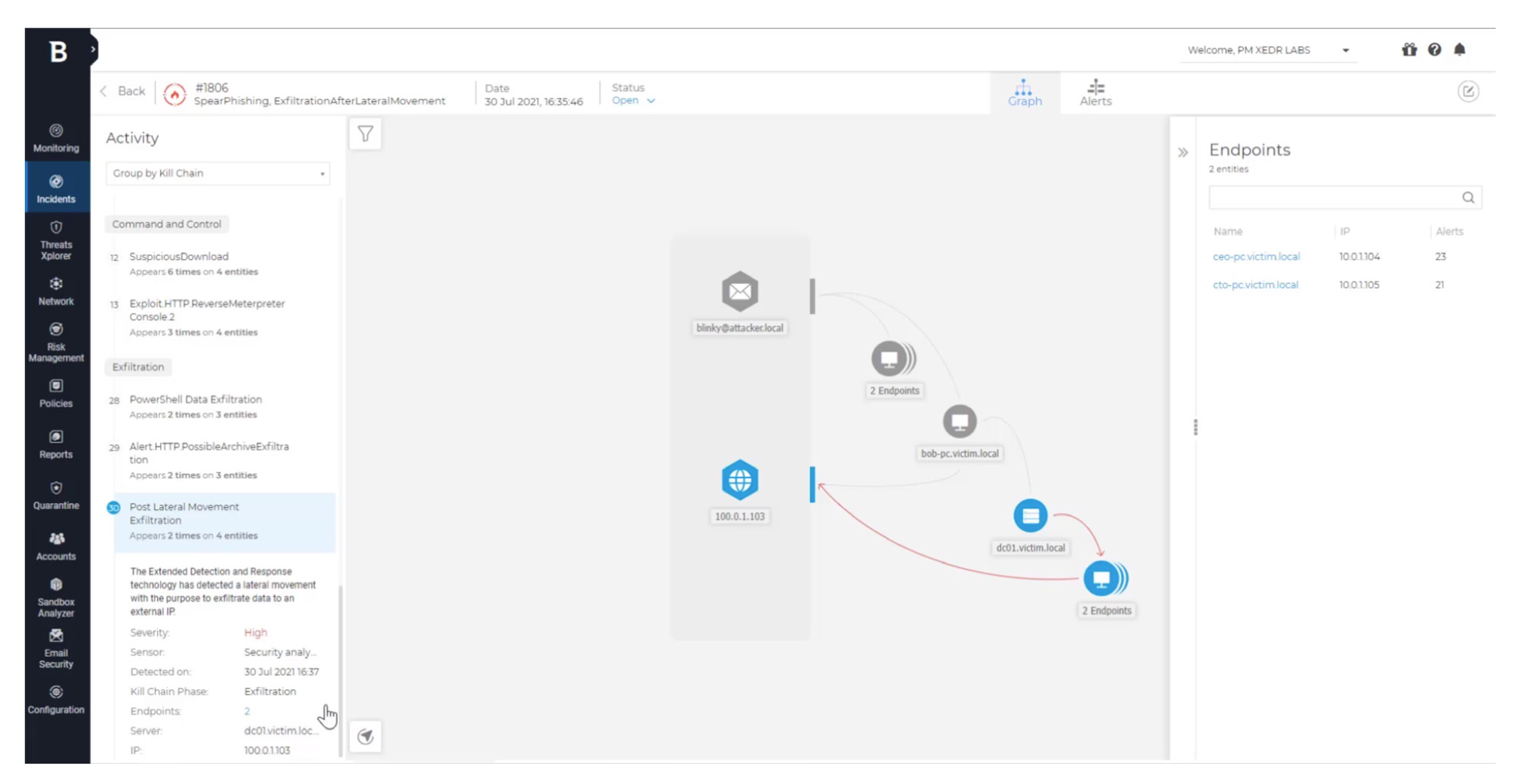

Contoh visualisasi insiden yang diperluas.

Eksfiltrasi data PowerShell setelah gerakan lateral terdeteksi secara otomatis. (bersambung part 4)

Recent Comments