OldGremlin, salah satu dari sedikit kelompok ransomware yang menyerang jaringan perusahaan Rusia, telah memperluas toolkitnya dengan malware enkripsi file untuk mesin Linux.

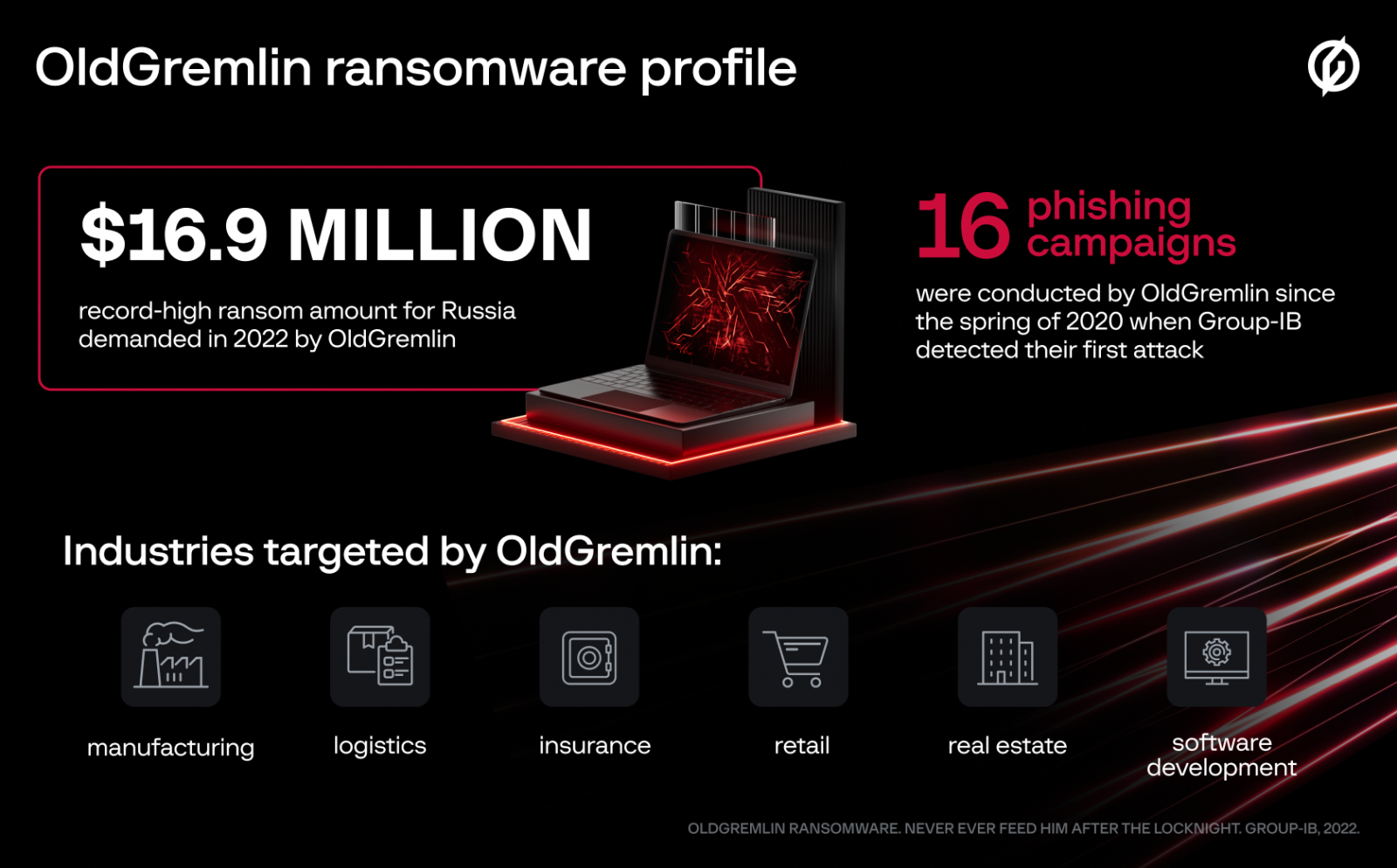

Geng ini memiliki anggota berbahasa Rusia yang telah beroperasi setidaknya sejak Maret 2020 menggunakan malware buatan sendiri, dengan berfokus pada perusahaan Rusia di sektor logistik, industri, asuransi, ritel, real estate, software development dan perbankan.

Juga dikenal sebagai TinyScouts, berdasar nama-nama fungsi dalam kode berbahaya yang mereka gunakan, OldGremlin ditandai dengan sejumlah kecil kampanye per tahun dengan tuntutan tebusan jutaan dolar.

Pada tahun 2022, OldGremlin meluncurkan hanya lima kampanye tetapi mereka juga menuntut tebusan tertinggi di Rusia dalam dua setengah tahun kegiatan, $16,9 juta, kata para peneliti di Group-IB, sebuah perusahaan keamanan siber yang berbasis di Singapura.

Ransomware OldGremlin untuk Linux

Peneliti Grup-IB telah melacak OldGremlin, serta tactics, techniques, and procedures (TTPS) mereka sejak serangan pertama pada Maret 2020.

Selama keterlibatan respons insiden tahun ini, Group-IB menemukan bahwa OldGremlin menargetkan mesin Linux dengan varian Go dari ransomware TinyCrypt yang digunakan geng untuk mengenkripsi mesin Windows.

Para peneliti mengatakan bahwa varian Linux bekerja dengan cara yang sama seperti rekan Windows, menggunakan algoritma AES dengan mode cipher blok CBC untuk mengenkripsi file dengan kunci 256-bit yang dienkripsi menggunakan asymmetric cryptosystem RSA-2048.

Malware yang dapat dieksekusi dibungkus menggunakan Ultimate Packer (UPX) dan menambahkan ekstensi .crypt ke file terenkripsi, di antaranya adalah .RAW, .ZST, .CSV, .IMG, .ISO, SQL, TAR, TGZ, .DAT, .GZ, .DUMP.

Kampanye Tahun ini

Membobol target dilakukan melalui email phishing yang meniru perusahaan/organisasi terkenal, Grup media RBC, grup konsultan, developers management systems, grup lobby, Minsk Tractor Works, klinik gigi, entitas keuangan, firma hukum, perusahaan logam dan industri pertambangan.

Dalam kampanye tahun ini, OldGremlin juga memulai dengan email berbahaya, tetapi mengubah metode pengiriman malware.

Alih-alih mendistribusikan muatan tahap awal secara langsung melalui dokumen berbahaya, penyerang beralih untuk menipu korban agar mengunduh dokumen dari layanan berbagi file.

Payload pertama adalah TinyFluff, backdoor NodeJS yang menyediakan akses jarak jauh ke sistem dan kemungkinan untuk men-download payload tambahan.

OldGremlin tetap berada di jaringan korban selama lebih dari sebulan (rata-rata 49 hari), mengumpulkan informasi yang memungkinkan penemuan sistem bernilai tinggi untuk enkripsi.

Grup bergantung pada toolkit yang dikembangkan sendiri dan mencakup hal-hal berikut:

- Tool pengintai

- File LNK berbahaya

- Beberapa backdoor (TinyPosh, TinyNode, TinyFluff, TinyShell)

- Tool untuk mengekstrak data dari Credential Manager

- Tool untuk melewati software antivirus

- Tool untuk mengisolasi perangkat dari jaringan

- TinyCrypt ransomware

Toolkit ini memperlihatkan bahwa OldGremlin adalah aktor yang sangat terampil dengan hati-hati mempersiapkan serangan untuk meninggalkan korbannya tanpa pilihan lain selain membayar uang tebusan.

Terlepas dari alat khusus, penyerang juga menggunakan kerangka kerja open source dan komersial seperti PowerSploit dan Cobalt Strike.

Serangan OldGremlin tahun ini terjadi setelah periode stagnasi relatif pada tahun 2021 ketika kelompok tersebut hanya melakukan satu kampanye phishing dan menuntut $4,2 juta dari korban.

Jumlah total serangan yang dikaitkan para peneliti dengan OldGremlin kini telah mencapai 16, sebagian besar berasal dari tahun 2020.

Bitdefender Endpoint Security Tools for Linux menyediakan perlindungan terhadap malware untuk sistem operasi Linux menggunakan pemindaian on-access dan on-demand.

Tergantung jenis lisensi yang kita beli, modul Endpoint Detection and Response (EDR) juga tersedia

.

Recent Comments